W poprzednim artykule dowiedzieliście się czym są zasady grupy oraz poznaliście mechanizm tworzenia i przypisywania zasad poszczególnym użytkownikom. W tym artykule omówię kolejne elementy konsoli zarządzania zasadami grupy oraz wdrożę przykładowy scenariusz konfiguracji zasad grupy.

Zacznijmy jednak od omówienia elementów konsoli służących do zarządzania pojedynczym obiektem. Obiekt to zbiór zasad przez nas zdefiniowanych, zapisanych w folderze Group Polisy Object. Pojedynczym obiektem zasad grupy jest obiekt panel, który stworzyłem i omówiłem w poprzednim artykule (blokował on dostęp użytkownikowi do panelu sterowania – szczegółowy opis tej konfiguracji znajdziesz tutaj). Aby dostać się do elementów zarządzania tym obiektem (i każdym innym), klikamy prawym przyciskiem myszy na jego nazwę, znajdziemy tam m.in.:

- Copy (kopiuj) – polecenie służące do kopiowania obiektu, przydatne wówczas, kiedy chcemy stworzyć obiekt, którego ustawienia mają bazować na ustawieniach innych obiektów

- Back up (kopia zapasowa) – polecenie służące do tworzenia kopii zapasowej obiektu, kopiujące nie tylko sam obiekt, ale również łącza do niego, uprawnienia oraz dodatkowe pliki

- Restore From Backup (przywróć z kopii zapasowej) – polecenie służące do przywracania obiektu z stworzonej uprzednio kopii zapasowej

- Import Settings (importuj ustawienia) – polecenie służące do kopiowania samych ustawień zapisanych w obiekcie, bez łącz i uprawnień

- Save Report (zapisz raport) – polecenie służące do zapisywania raportu do pliku HTML

- Delete (usuń) – polecenie służące do usunięcia obiektu wraz z łączami i uprawnieniami

- Rename (zmień nazwę) – polecenie służące do zmiany nazwy obiektu

Polecenia wyżej wymienione, pozwalają w łatwy sposób organizować i zabezpieczać nasze zasady w domenie, jednak, aby właściwie je wdrażać i kontrolować, należy zwrócić uwagę jeszcze na dwa bardzo ważne elementy, jakimi są pierwszeństwo przetwarzania zasad oraz dziedziczenie.

Pierwszeństwo przetwarzania zasad

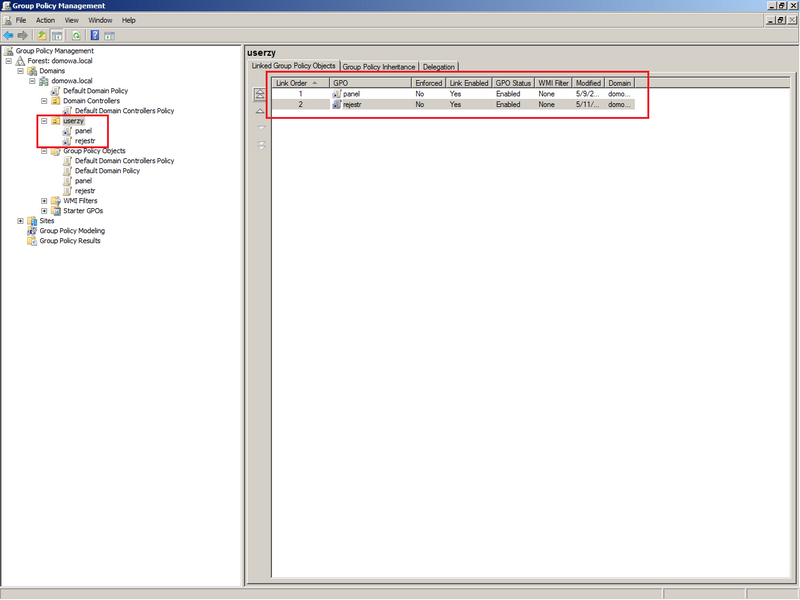

Często zdarza się taka sytuacja, że do danej jednostki organizacyjnej mamy przypisanych kilka obiektów zasada. Domyśle ich przetwarzanie odbywa się w kolejności ich tworzenia, obiekt stworzony jako ostatni, jako ostatni jest przetwarzany. Zdarzają się jednak sytuacje, kiedy chcemy, aby zasady wykonywały się one w innej kolejności. Aby pokazać Wam, w jaki sposób zmienić ową kolejność, stworzyłem obiekt o nazwie rejestr (bez ustawień) i połączyłem go z naszym kontenerem userzy.

Jak widać po prawej stronie ekranu, zasada panel stworzona wcześniej, znajduje się na górze i oznaczona jest nr 1 (Link Order), natomiast zasada rejestr ma przypisany nr 2

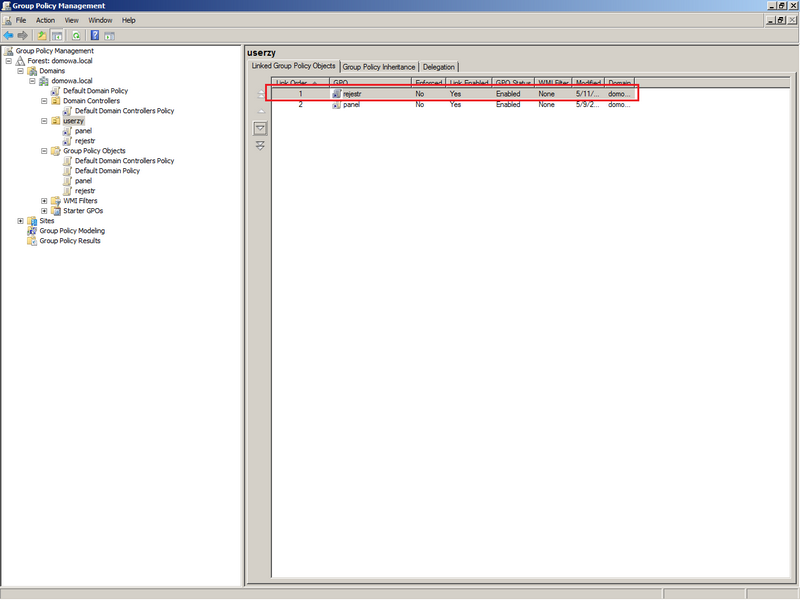

Zmienimy teraz kolejność przetwarzania, zaznaczając obiekt rejestr i klikając w strzałkę Move link up

Jak widać kolejność przetwarzania została zmieniona

Tutaj może pojawić się pytanie o sens zmiany kolejności, skoro jeden obiekt, ma inne ustawienia niż drugi. W tym akurat przypadku oczywiście nie ma potrzeby zmiany tej kolejności (zasady nie wykluczają się), ale czasem zasady stosowane w obiektach są ze sobą w konflikcie (w pierwszym zasada, jest włączona, w drugim nie), a wówczas, to który obiekt będzie przetwarzany jako pierwszy jest bardzo ważne.

Dziedziczenie

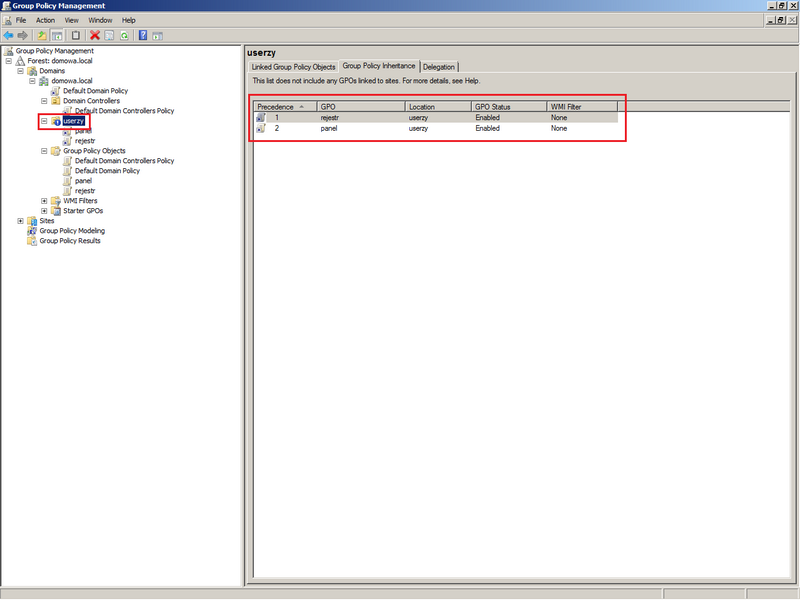

Zasady grup przetwarzane są w kolejności: lokacja, domena, jednostka organizacyjna. Oznacza to tyle, że zasady przypisane dla lokacji czy domeny, będą również działały dla jednostek organizacyjnych – jednostka dziedziczy po domenie, domena po lokacji. Przykładowo, jeśli zastosujemy dla domeny blokowanie ekranu komputera po 60 sekundach, to zasada ta będzie działać dla wszystkich użytkowników tej domeny. Oczywiście mamy możliwość wyłączenia dziedziczenia, odbywa się ono na poziomie domeny lub jednostki organizacyjnej. W naszym przykładzie, dla kontenera (jednostki organizacyjnej) userzy mam przypisane 3 obiekty: rejestr, panel oraz Default Domain Policy. Aby to sprawdzić klikamy w konsoli zarządzania obiektami zasad grup kontener userzy, następnie klikamy w zakładkę Group Policy Inheritance.

Jak widać obiekt Default Domain Policy jest dziedziczony z domeny, co oznacza, że wszystkie ustawienia w nim zapisane wykonywane są również dla kontenera userzy

Wyłączymy teraz to dziedziczenie

Aby to zrobić, klikamy prawym przyciskiem myszy na kontener userzy i wybieramy opcję Block Inheritance

Jak widać obiekt Default Domain Policy zniknął ze zbioru dla naszego kontenera, w przy jego nazwie pojawiła się ikona świadcząca o wyłączeniu dziedziczenia

Opcja blokowania dziedziczenia powinna być używana bardzo rzadko lub też wcale. Powoduje ona zmianę kolejności przetwarzania zasad, co przy dużej liczbie obiektów może przyczynić się do sporego w nich bałaganu, a w konsekwencji do niezamierzonego ich działania.

Przejdźmy teraz do realizacji konkretnego zadania, który przygotowałem, polegającego na wprowadzeniu kilku zasad, w celu ograniczenia możliwości zarzadzania komputerem przez użytkowników. Scenariusz zakłada, że użytkownik komputera ma:

- Zabronioną możliwość zmiany tapety

- Zabroniony dostęp do menadżera zadań

- Wyłączoną możliwość korzystania z dysków USB

- Zabroniony dostęp do edytora rejestru

- Zabroniony dostęp do przeglądarki internetowej (w naszym przypadku Internet Explorer)

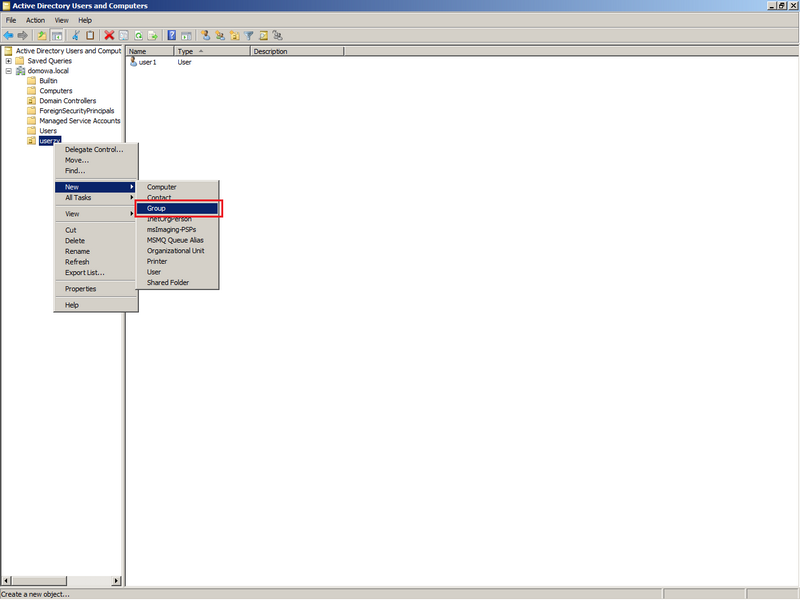

Zmiany konfiguracyjne zapiszemy w obiekcie, który nazwiemy ust_user, a działanie obiektu ustawimy na grupę użytkowników pracownicy, którą stworzymy i „uzbroimy” w użytkowników korzystając z konsoli Active Directory. Uruchamianym zatem konsolę AD, klikając w START, wybieramy Administrative Tools i klikamy w Active Directory Users and Computers.

Rozwijamy element domowa.local, prawym przyciskiem myszy klikamy w kontener userzy wybieramy New, następnie Group

Nadajemy nazwę nowej grupie i klikamy OK (pozostałe opcje pozostawiamy bez zmian)

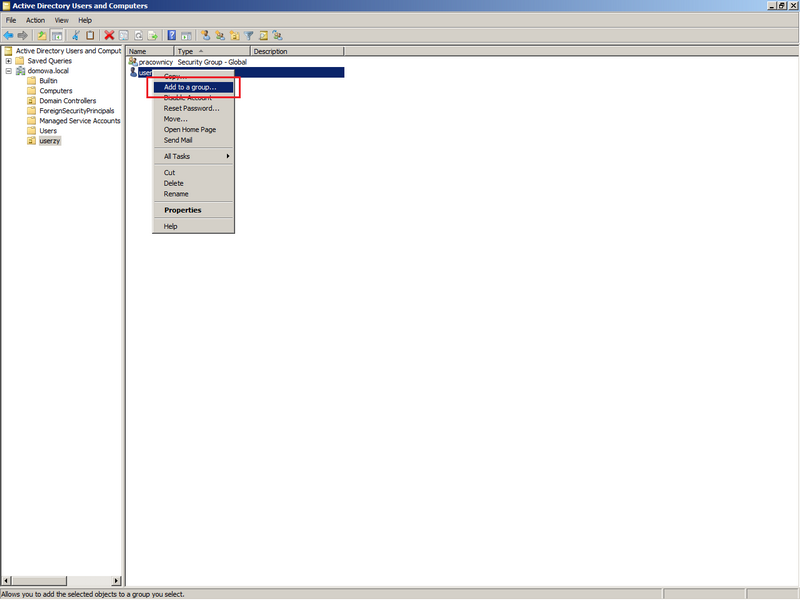

Przenosimy teraz użytkownika user1 do grupy pracownicy, klikając prawym przyciskiem myszy w jego nazwę i wybierając Add to a group…

Podajemy nazwę grupy i klikamy OK

Pojawi się komunikat potwierdzający dodanie użytkownika do grupy

Utworzyłem jeszcze jednego użytkownika, tym razem o nazwie user2 i dodałem go do grupy pracownicy, tak aby pokazać Wam, że zasady stosować można dla grup użytkowników.

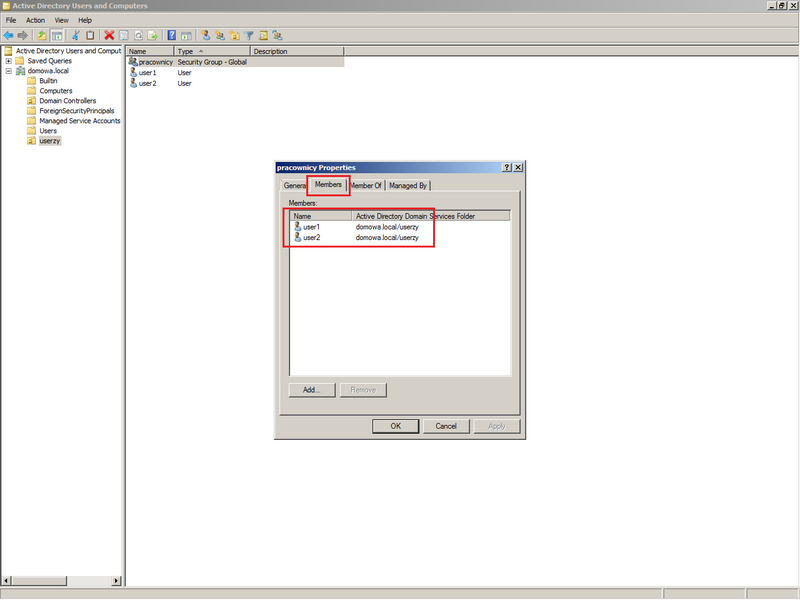

Aby potwierdzić, że nasi użytkownicy należą do grupy pracownicy, klikam prawym przyciskiem myszy na nazwę grupy i wybieram Properties

Klikamy zakładkę Members, jak widać grupa ma przypisanych dwóch członków, pomimo, że ich ikony nadal są widoczne w kontenerze userzy

Zapamiętajcie! Kontener to nie to samo co grupa. Kontenery czyli jednostki organizacyjne tworzymy dla uporządkowania użytkowników i obiektów zasad grup, grupy użytkowników natomiast, tworzymy aby nadawać im odpowiednie uprawnienia i stosować zasady dla większej liczby użytkowników jednocześnie.

Przejdźmy teraz do wdrażania przygotowanych wcześniej zasad. Uruchamiamy konsolę GPO klikając w START, wybieramy Administrative Tools i klikamy w Group Policy Management (dla porządku usunąłem wcześniej poprzednie obiekty: panel i rejestr, gdyż nie są one nam już potrzebne).

Rozwijamy element Forest, następnie Domains i domowa.local, prawym przyciskiem myszy klikamy w kontener Group Policy Objects i wybieramy New

Nadajemy nazwę obiektowi zasady i klikamy OK

Zmieniamy użytkowników, na których działać będą ustawienia, najpierw usuwamy Authenticated Users, zaznaczając ich i wybierając Remove

Dodajemy grupę pracownicy, klikając Add, wpisujemy nazwę grupy i potwierdzamy OK

Edytujemy ustawienia klikając w Settings, następnie prawym przyciskiem myszy na białe pole i wybieramy Edit…

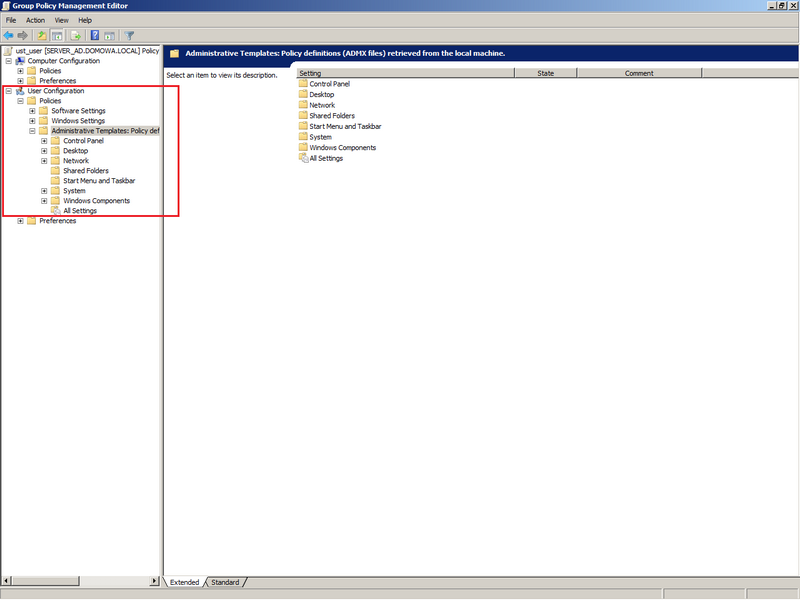

Wszystkie nasze ustawienia znajdziemy w węźle Administrative Templates, aby się do niego dostać rozwijamy element User Configuration -> Polices -> Administrative Templates

Dokonujemy zmian konfiguracyjnych

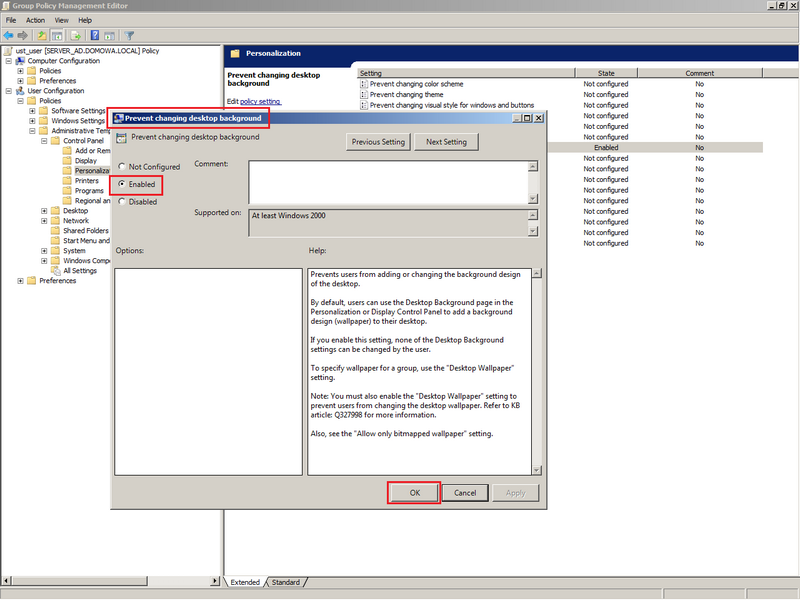

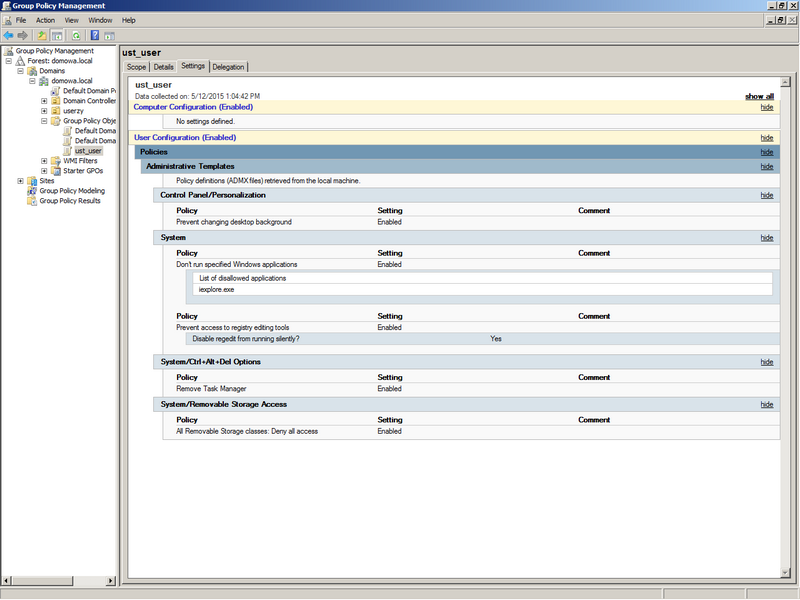

Zabroniona możliwość zmiany tapety – Control Panel -> Personalization -> Prevent changing desktop background -> Enable

Zabroniony dostęp do menadżera zadań – System -> Ctrl+Alt+Del Options -> Remove Task Manager -> Enable

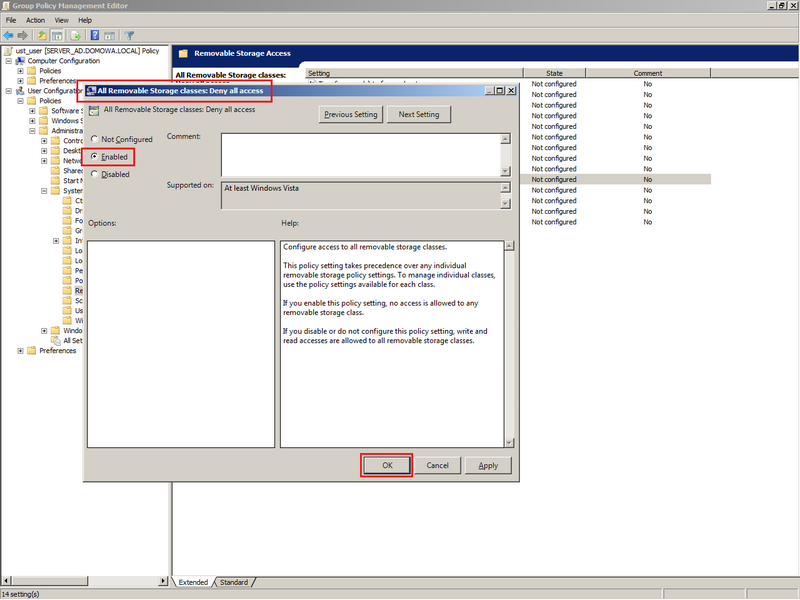

Wyłączoną możliwość korzystania z dysków USB – System -> Removable Storage Access -> All Removable Storage classes: Deny all access -> Enable

Zabroniony dostęp do edytora rejestru – System -> Prevent access to registry editing tools -> Enable

Zabroniony dostęp do przeglądarki internetowej (Internet Explorer) – System -> Don’t run specified Windows applications -> Enable -> Show -> iexplore.exe

Jak widać w podsumowaniu wszystkie zasady zostały skonfigurowane

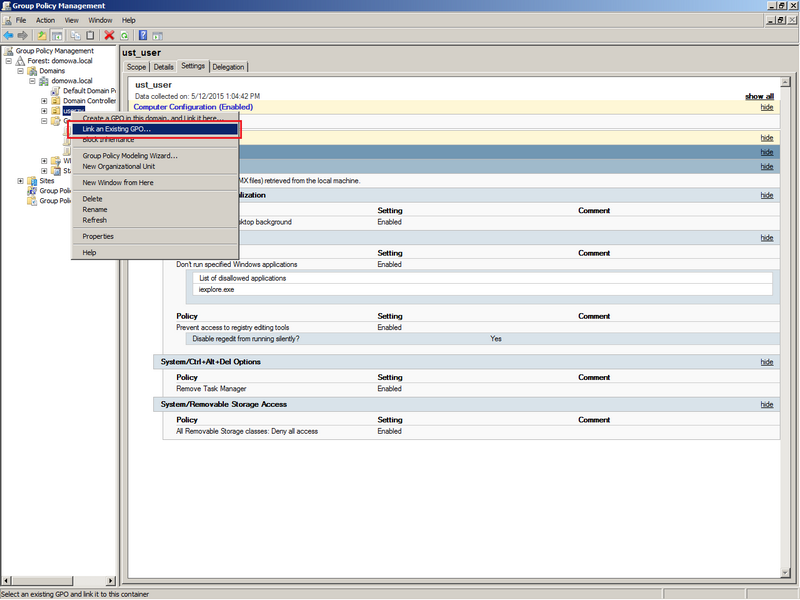

Podpinamy jeszcze nasz obiekt do kontenera userzy, klikając w jego nazwę prawym przyciskiem mszy i wybierając Link an Existing GPO…

Wybieramy obiekt ust_user i klikamy OK

Logujemy się do stacji roboczej korzystając z konta user1 i user2 i testujemy ustawienia, próby dostępu do elementów, które skonfigurowaliśmy w ramach GPO widać poniższej:

User1:

Próba zmiany tapety (opcja wygaszona, czyli niedostępna)

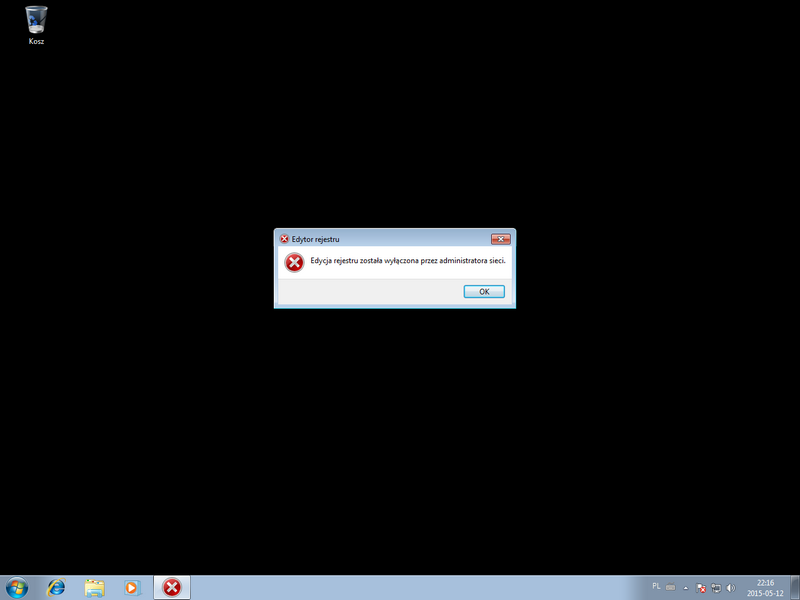

Próba dostępu do rejestru

User2:

Próba dostępu do menadżera zadań (opcja wygaszona, czyli niedostępna)

Próba uruchomienia przeglądarki Internet Explorer

Zbiór ustawień, które Wam przedstawiłem to tylko niewielka część dostępnych. Jest ich tak dużo, że trudno omówić wszystkie, ale w kolejnych artykułach przedstawię jeszcze kilka, moim zdaniem ciekawszych i przydatnych.